Inhoudsopgave:

- Auteur John Day day@howwhatproduce.com.

- Public 2024-01-30 11:16.

- Laatst gewijzigd 2025-06-01 06:10.

Toegangscontrole is het mechanisme op het gebied van fysieke beveiliging en informatiebeveiliging, om anonieme toegang/toegang tot de middelen van een organisatie of een geografisch gebied te beperken. De handeling van toegang kan betekenen consumeren, invoeren of gebruiken. Toestemming voor toegang tot een bron wordt autorisatie genoemd.

Fysieke bewaking

Geografische toegangscontrole kan worden afgedwongen door personeel (bijv. grenswacht, uitsmijter, ticketcontrole), of met een apparaat zoals een tourniquet (schotpoort). Een toegangscontrole in strikte zin (het fysiek controleren van de toegang zelf) is een systeem om de geautoriseerde aanwezigheid te controleren, zie b.v. Ticketcontroller (vervoer). Een ander voorbeeld is uitgangscontrole, b.v. van een winkel (kassa) of een land. [nodig citaat]. De term toegangscontrole verwijst naar de praktijk om de toegang tot een eigendom, een gebouw of een kamer te beperken tot bevoegde personen.

Informatiebeveiliging

Elektronische toegangscontrole maakt gebruik van computers om de beperkingen van mechanische sloten en sleutels op te lossen. Een breed scala aan referenties kan worden gebruikt om mechanische sleutels te vervangen. Het elektronische toegangscontrolesysteem verleent toegang op basis van de aangeboden legitimatie. Wanneer toegang wordt verleend, wordt de deur gedurende een vooraf bepaalde tijd ontgrendeld en wordt de transactie geregistreerd. Wanneer de toegang wordt geweigerd, blijft de deur vergrendeld en wordt de poging tot toegang geregistreerd. Het systeem bewaakt ook de deur en alarm als de deur geforceerd wordt geopend of te lang open wordt gehouden nadat deze is ontgrendeld.

Bewerkingen in Toegangscontrole

Wanneer een referentie aan een lezer (apparaat) wordt gepresenteerd, stuurt de lezer de informatie van de referentie, meestal een nummer, naar een bedieningspaneel, een zeer betrouwbare processor. Het controlepaneel vergelijkt het identificatienummer met een toegangscontrolelijst, verleent of weigert het ingediende verzoek en stuurt een transactielogboek naar een database. Wanneer de toegang wordt geweigerd op basis van de toegangscontrolelijst, blijft de deur op slot. Als er een overeenkomst is tussen de legitimatie en de toegangscontrolelijst, bedient het bedieningspaneel een relais dat op zijn beurt de deur ontgrendelt. Het bedieningspaneel negeert ook een deur-open-signaal om een alarm te voorkomen. Vaak geeft de lezer feedback, zoals een knipperende rode LED voor een geweigerde toegang en een knipperende groene LED voor een verleende toegang.

Factoren voor het verifiëren van informatie:

- iets dat de gebruiker weet, b.v. een wachtwoord, wachtwoordzin of pincode

- iets dat de gebruiker heeft, zoals een smartcard of een sleutelhanger

- iets wat de gebruiker is, zoals een vingerafdruk, geverifieerd door biometrische meting.

legitimatie

Een referentie is een fysiek/tastbaar object, een stukje kennis of een facet van iemands fysieke wezen, dat een individu toegang geeft tot een bepaalde fysieke faciliteit of computergebaseerd informatiesysteem. Inloggegevens kunnen doorgaans iets zijn dat een persoon weet (zoals een nummer of pincode), iets dat hij heeft (zoals een toegangsbadge), iets dat hij is (zoals een biometrische functie) of een combinatie van deze items. Dit staat bekend als multi-factor authenticatie. De typische referentie is een toegangskaart of sleutelhanger, en nieuwere software kan de smartphones van gebruikers ook in toegangsapparaten veranderen.

Kaarttechnologieën:

Inclusief magneetstrip, streepjescode, Wiegand, 125 kHz proximity, 26-bit card-swipe, contact-smartcards en contactloze smartcards. Er zijn ook sleutelhangers verkrijgbaar, die compacter zijn dan ID-kaarten en aan een sleutelhanger kunnen worden bevestigd. Biometrische technologieën omvatten vingerafdruk, gezichtsherkenning, irisherkenning, netvliesscan, stem en handgeometrie. De ingebouwde biometrische technologieën die op nieuwere smartphones worden aangetroffen, kunnen ook worden gebruikt als referenties in combinatie met toegangssoftware die op mobiele apparaten wordt uitgevoerd. Naast oudere, meer traditionele kaarttoegangstechnologieën, hebben nieuwere technologieën zoals Near Field Communication (NFC) en Bluetooth Low Energy (BLE) ook het potentieel om gebruikersgegevens door te geven aan lezers voor systeem- of gebouwtoegang.

Componenten: Verschillende componenten van het besturingssysteem zijn: -

- Een toegangscontrolepunt kan een deur, tourniquet, parkeerpoort, lift of andere fysieke barrière zijn, waar het verlenen van toegang elektronisch kan worden geregeld.

- Meestal is het toegangspunt een deur.

- Een elektronische toegangscontroledeur kan meerdere elementen bevatten. In de basis is er een op zichzelf staand elektrisch slot. Het slot wordt ontgrendeld door een operator met een schakelaar.

- Om dit te automatiseren, wordt tussenkomst van de operator vervangen door een lezer. De lezer kan een toetsenbord zijn waarop een code wordt ingevoerd, het kan een kaartlezer zijn of een biometrische lezer.

Topologie:

De overheersende topologie rond 2009 is hub en spoke met een bedieningspaneel als hub en de lezers als spaken. De zoek- en bedieningsfuncties zijn via het bedieningspaneel. De spaken communiceren via een seriële verbinding; meestal RS-485. Sommige fabrikanten drijven de besluitvorming tot het uiterste door een controller bij de deur te plaatsen. De controllers zijn IP-enabled en maken verbinding met een host en database via standaardnetwerken.

Soorten RDID-lezers:

- Basis (niet-intelligente) lezers: lees eenvoudig het kaartnummer of de pincode en stuur deze door naar een controlepaneel. Bij biometrische identificatie geven dergelijke lezers het ID-nummer van een gebruiker af. Meestal wordt het Wiegand-protocol gebruikt voor het verzenden van gegevens naar de centrale, maar andere opties zoals RS-232, RS-485 en Clock/Data zijn niet ongewoon. Dit is het meest populaire type toegangscontrolelezers. Voorbeelden van dergelijke lezers zijn RF Tiny van RFLOGICS, ProxPoint van HID en P300 van Farpointe Data.

- Semi-intelligente lezers: hebben alle in- en uitgangen die nodig zijn om deurhardware te bedienen (slot, deurcontact, exit-knop), maar nemen geen toegangsbeslissingen. Wanneer een gebruiker een kaart presenteert of een pincode invoert, stuurt de lezer informatie naar de hoofdcontroller en wacht op zijn reactie. Als de verbinding met de hoofdcontroller wordt onderbroken, werken dergelijke lezers niet meer of werken ze in een verslechterde modus. Meestal worden semi-intelligente lezers via een RS-485-bus aangesloten op een inbraakcentrale. Voorbeelden van dergelijke lezers zijn InfoProx Lite IPL200 van CEM Systems en AP-510 van Apollo.

- Intelligente lezers: hebben alle in- en uitgangen die nodig zijn om deurbeslag te bedienen; ze hebben ook geheugen en verwerkingskracht die nodig zijn om onafhankelijk toegangsbeslissingen te nemen. Net als semi-intelligente lezers zijn ze via een RS-485-bus verbonden met een inbraakcentrale. Het bedieningspaneel verzendt configuratie-updates en haalt gebeurtenissen op van de lezers. Voorbeelden van dergelijke lezers zijn InfoProx IPO200 van CEM Systems en AP-500 van Apollo. Er is ook een nieuwe generatie intelligente lezers die "IP-lezers" worden genoemd. Systemen met IP-lezers hebben meestal geen traditionele bedieningspanelen en lezers communiceren rechtstreeks met een pc die als host fungeert.

Beveiligingsrisico's:

Het meest voorkomende beveiligingsrisico van inbraak via een toegangscontrolesysteem is door simpelweg een legitieme gebruiker door een deur te volgen, en dit wordt "tailgating" genoemd. Vaak houdt de legitieme gebruiker de deur open voor de indringer. Dit risico kan worden geminimaliseerd door middel van security awareness training van de gebruikerspopulatie.

De belangrijkste categorieën van toegangscontrole zijn:

- Verplichte toegangscontrole

- Discretionaire toegangscontrole

- Op rollen gebaseerde toegangscontrole

- Regelgebaseerde toegangscontrole.

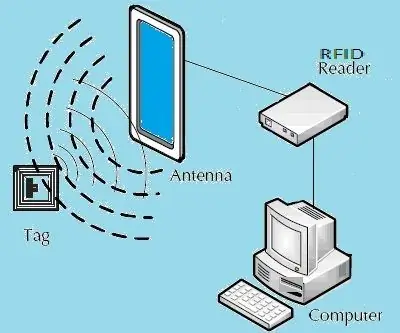

Stap 1: RFID-technologie

Def: Radiofrequentie-identificatie (RFID) is het draadloze gebruik van elektromagnetische velden om gegevens over te dragen, met het oog op het automatisch identificeren en volgen van tags die aan objecten zijn bevestigd. De tags bevatten elektronisch opgeslagen informatie.

RFID is een technologie die het gebruik van elektromagnetische of elektrostatische koppeling in het radiofrequentiegedeelte (RF) van het elektromagnetische spectrum omvat om een object, dier of persoon op unieke wijze te identificeren.

Een radiofrequentie-identificatielezer (RFID-lezer) is een apparaat dat wordt gebruikt om informatie te verzamelen van een RFID-tag, die wordt gebruikt om individuele objecten te volgen. Radiogolven worden gebruikt om gegevens van de tag naar een lezer over te brengen.

Toepassingen van RFID:

- Tags voor het volgen van dieren, die onder de huid worden ingebracht, kunnen ter grootte van rijst zijn.

- Tags kunnen schroefvormig zijn om bomen of houten voorwerpen te identificeren.

- Creditcard-vorm voor gebruik in toegangstoepassingen.

- De antidiefstal-tags van hard plastic die in winkels aan koopwaar worden bevestigd, zijn ook RFID-tags.

- Heavy-duty rechthoekige transponders van 120 bij 100 bij 50 millimeter worden gebruikt om zeecontainers of zware machines, vrachtwagens en treinwagons te volgen.

- In beveiligde laboratoria, bedrijfsingangen en openbare gebouwen moeten toegangsrechten worden gecontroleerd.

Signaal:

Het signaal is nodig om de tag te wekken of te activeren en wordt via de antenne verzonden. Het signaal zelf is een vorm van energie die kan worden gebruikt om de tag van stroom te voorzien. De transponder is het deel van de RFID-tag dat die radiofrequentie omzet in bruikbare stroom, en ook berichten verzendt en ontvangt. RFID-toepassingen voor personeelstoegang maken doorgaans gebruik van systemen met een lage frequentie, 135 KHz, voor de badgedetectie.

Vereisten voor RFID:

- Een lezer, die is aangesloten op (of geïntegreerd met)

- Een antenne die een radiosignaal uitzendt

- Een tag (of transponder) die het signaal retourneert met toegevoegde informatie.

De RFID-lezer is meestal verbonden met een computer/systeem van derden dat RFID-gerelateerde gebeurtenissen accepteert (en opslaat) en deze gebeurtenissen gebruikt om acties te activeren. In de beveiligingsindustrie kan dat systeem een toegangscontrolesysteem voor gebouwen zijn, in de parkeerindustrie is het hoogstwaarschijnlijk een parkeerbeheersysteem of toegangscontrolesysteem voor voertuigen. In bibliotheken kan het een bibliotheekbeheersysteem zijn.

Veelvoorkomende problemen met RFID:

- Lezer botsing:

- Tag botsing.

Lezerbotsing treedt op wanneer de signalen van twee of meer lezers elkaar overlappen. De tag kan niet reageren op gelijktijdige zoekopdrachten. Systemen moeten zorgvuldig worden ingesteld om dit probleem te voorkomen. Systemen moeten zorgvuldig worden opgezet om dit probleem te voorkomen; veel systemen gebruiken een anti-collision protocol (singulation protocol). Dankzij antibotsingsprotocollen kunnen de tags om de beurt naar een lezer verzenden.

Tagbotsing treedt op wanneer veel tags in een klein gebied aanwezig zijn; maar aangezien de leestijd erg snel is, is het voor leveranciers gemakkelijker om systemen te ontwikkelen die ervoor zorgen dat tags één voor één reageren.

Stap 2: SPI met schakelschema

Atmega328 heeft ingebouwde SPI die wordt gebruikt om te communiceren met SPI-apparaten zoals ADC, EEPROM enz.

SPI-communicatie

De Serial Peripheral Interface (SPI) is een verbindingsprotocol voor businterfaces dat oorspronkelijk is gestart door Motorola Corp. Het gebruikt vier pinnen voor communicatie.

- SDI (seriële gegevensinvoer)

- SDO (seriële gegevensuitvoer),

- SCLK (Seriële Klok)

- CS (Chip Select)

Het heeft twee pinnen voor gegevensoverdracht, SDI (Serial Data Input) en SDO (Serial Data Output) genoemd. SCLK (Serial -Clock) pin wordt gebruikt om gegevensoverdracht te synchroniseren en Master levert deze klok. CS (Chip Select) pin wordt door de master gebruikt om een slave-apparaat te selecteren.

SPI-apparaten hebben 8-bits schuifregisters om gegevens te verzenden en te ontvangen. Wanneer de master gegevens moet verzenden, plaatst het gegevens in het ploegenregister en genereert het de vereiste klok. Wanneer de meester gegevens wil lezen, plaatst de slaaf gegevens in het schuifregister en genereert de meester de vereiste klok. Merk op dat SPI een full-duplex communicatieprotocol is, d.w.z. gegevens over master- en slave-schuifregisters worden tegelijkertijd uitgewisseld.

ATmega32 heeft een ingebouwde SPI-module. Het kan fungeren als master- en slave-SPI-apparaat.

SPI-communicatiepinnen in AVR ATmega zijn:

- MISO (Master In Slave Out) = Master ontvangt data en slave verzendt data via deze pin.

- MOSI (Master Out Slave In) = Master verzendt data en slave ontvangt data via deze pin.

- SCK (Shift Clock) = Master genereert deze klok voor de communicatie, die wordt gebruikt door het slave-apparaat. Alleen de master kan de seriële klok starten.

- SS (Slave Select) = Master kan via deze pin slave selecteren.

ATmega32 Rgisters gebruikt om SPI-communicatie te configureren:

- SPI-controleregister,

- SPI-statusregister en

- SPI-gegevensregister.

SPCR: SPI-controleregister

Bit 7 - (SPIE): SPI Interrupt Bit inschakelen

1 = SPI-interrupt inschakelen. 0 = SPI-interrupt uitschakelen. Bit 6 - (SPE): SPI inschakelen bit 1 = inschakelen SPI. 0 = SPI uitschakelen. Bit 5 - (DORD): Data Order bit 1 = LSB wordt eerst verzonden. 0 = MSB eerst verzonden. Bit 4 - (MSTR): Master/Slave Selecteer bit 1 = Master-modus. 0 = Slave-modus. Bit 3 - (CPOL): Selecteer bit voor klokpolariteit. 1 = Klok start vanaf logische. 0 = Klok start vanaf logisch nulpunt. Bit 2 - (CPHA): bit voor selectie van klokfase. 1 = Gegevensvoorbeeld op achterlopende klokflank. 0 = Gegevensmonster op voorlopende klokflank. Bit 1:0 -(SPR1): SPR0 SPI Kloksnelheid Selecteer bits

SPSR: SPI-statusregister

Bit 7 - SPIF: SPI-onderbrekingsvlagbit

Deze vlag wordt ingesteld wanneer de seriële overdracht is voltooid. Stel ook in wanneer SS-pin laag wordt gedreven in de mastermodus. Het kan interrupt genereren wanneer SPIE-bit in SPCR en globale interrupt is ingeschakeld. Bit 6 - WCOL: Write Collision Flag-bit Deze bit wordt ingesteld wanneer SPI-gegevensregister schrijven plaatsvindt tijdens eerdere gegevensoverdracht. Bit 5:1 - Gereserveerde bits Bit 0 - SPI2X: Dubbele SPI-snelheidsbit Indien ingesteld, wordt de SPI-snelheid (SCK-frequentie) verdubbeld.

SPDR:

Bit 7:0- SPI-gegevensregister dat wordt gebruikt om gegevens over te dragen tussen het registerbestand en het SPI-verschuivingsregister.

Schrijven naar de SPDR start de gegevensoverdracht.

Master-modus:

Master schrijft databyte in SPDR, schrijven naar SPDR start de datatransmissie. 8-bit data begint te verschuiven naar slave en na de volledige byteverschuiving stopt de SPI-klokgenerator en wordt SPIF-bit ingesteld.

Slave-modus:

Slave SPI-interface blijft slapen zolang de SS-pin hoog wordt gehouden door de master. Het wordt alleen geactiveerd wanneer de SS-pin te laag wordt en de gevraagde gegevens worden verschoven met de inkomende SCK-klok van de master. En stel SPIF in nadat een byte volledig is verschoven.

Stap 3: Codering en implementaties

Als schakelschema werkt het goed. Sluit a.u.b. aan als diagram.

Codes worden getest in mijn pc.

Al deze codes worden na lang zoeken van internet gehaald.

Het is hectisch om de juiste code voor je module te vinden en natuurlijk..

Ik had dezelfde problemen om verbinding te maken en door te lopen.

Na 2 weken testen van veel reeksen programma's, ontdekte ik dat deze reeks codes correct is.

Arduino Nano 3.0-module met CH340G USB-Serial-TTL. & driver is (CH341SER.zip) bij dit project gevoegd.

Dit is een perfecte set programma's om dit project uit te voeren.

"SPI.h" komt uit de standaardbibliotheek van Arduino (software).

"MFRC" -bibliotheek wordt gegeven met daadwerkelijke Arduino Nano-codering …

Ik hoop dat je zult genieten

Stap 4: Resultaten en conclusies

De resultaten worden weergegeven in Arduino's Serial-Monitor, die seriële gegevens kan lezen en schrijven (naar-van pc). Zelfs u kunt Putty/Hyperterminal enz. ook gebruiken door boud-rates, start- en stopbits in te stellen.

Gebruikte software:

- Arduino 1.0.5-r2

- CH341SER.zip voor FTDI (CH340G-chip)

- Putty/Hyperterminal kan ook worden gebruikt voor seriële communicatie via pc

Gebruikte hardware

- MFRC522 module+ SmartTag+Sleutelhanger - van "ebay.in"

- ARduino Nano 3.0 - van "ebay.in"

Aanbevolen:

Aan de slag met I2C-sensorinterface?? - Interface uw MMA8451 met ESP32's: 8 stappen

Aan de slag met I2C-sensorinterface?? - Interface uw MMA8451 met behulp van ESP32's: in deze tutorial leert u alles over het starten, aansluiten en laten werken van een I2C-apparaat (versnellingsmeter) met een controller (Arduino, ESP32, ESP8266, ESP12 NodeMCU)

Eenvoudige RFID-scanner op batterijen (MiFare, MFRC522, Oled, Lipo, TP4056): 5 stappen

Eenvoudige RFID-scanner op batterijen (MiFare, MFRC522, Oled, Lipo, TP4056): In deze instructable laat ik je zien hoe ik een eenvoudige RFID UID-lezer heb gemaakt die de UID van een Mifare RFID-kaart leest. Het programma is vrij eenvoudig en op een breadboard de reader was snel gemaakt. Daarna soldeerde ik het allemaal op een stuk perfboard en ontwierp ik

Interface toetsenbord met Arduino. [Unieke methode]: 7 stappen (met afbeeldingen)

![Interface toetsenbord met Arduino. [Unieke methode]: 7 stappen (met afbeeldingen) Interface toetsenbord met Arduino. [Unieke methode]: 7 stappen (met afbeeldingen)](https://i.howwhatproduce.com/images/008/image-22226-j.webp)

Interface toetsenbord met Arduino. [Unieke methode]: Hallo, en welkom bij mijn eerste instructable! :) In deze instructable wil ik een geweldige bibliotheek delen voor het interfacen van toetsenbord met arduino - 'Wachtwoordbibliotheek' inclusief 'Keypad-bibliotheek'. Deze bibliotheek bevat de beste functies die we

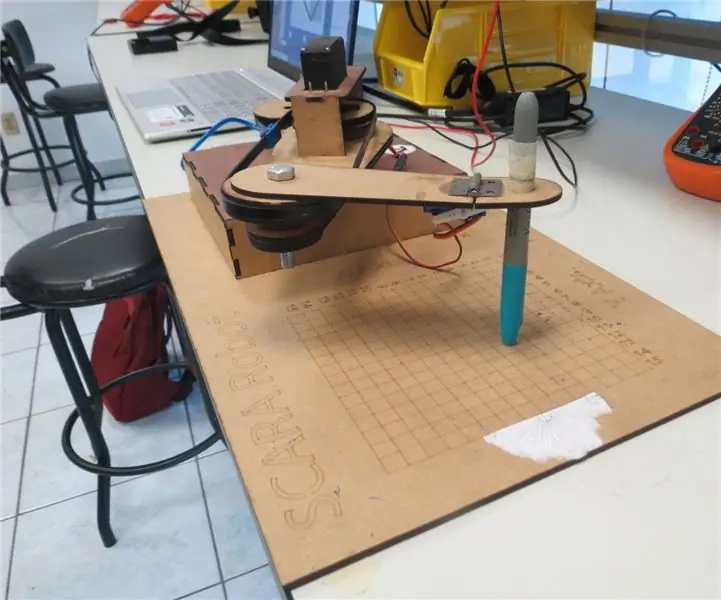

SCARA-robot: leren over voorwaartse en inverse kinematica!!! (Plot Twist Leer hoe u een realtime-interface maakt in ARDUINO met PROCESSING !!!!): 5 stappen (met afbeeldingen)

SCARA-robot: leren over voorwaartse en inverse kinematica!!! (Plot Twist Leer hoe u een realtime interface maakt in ARDUINO met PROCESSING !!!!): Een SCARA-robot is een zeer populaire machine in de industriewereld. De naam staat voor zowel Selective Compliant Assembly Robot Arm als Selective Compliant Articulated Robot Arm. Het is in feite een robot met drie vrijheidsgraden, de eerste twee displ

Hoe maak je een eenvoudige audioversterker binnen Rs. 100 ($ 2) met de naam Handy Speaky: 6 stappen (met afbeeldingen)

Hoe maak je een eenvoudige audioversterker binnen Rs. 100 ($ 2) genaamd Handy Speaky: in het project van vandaag laat ik je zien hoe je de eenvoudigste mini-geluidsversterker maakt op basis van LM386. Deze geluidsversterker is zeer eenvoudig te maken, bovendien is hij zeer compact, werkend met slechts één stroombron met een kleine belasting van 6-12 volt. Deze i